這篇文章會分享 Elastic Endgame 這個終端安全產品的體驗心得。

端點防護產品簡介

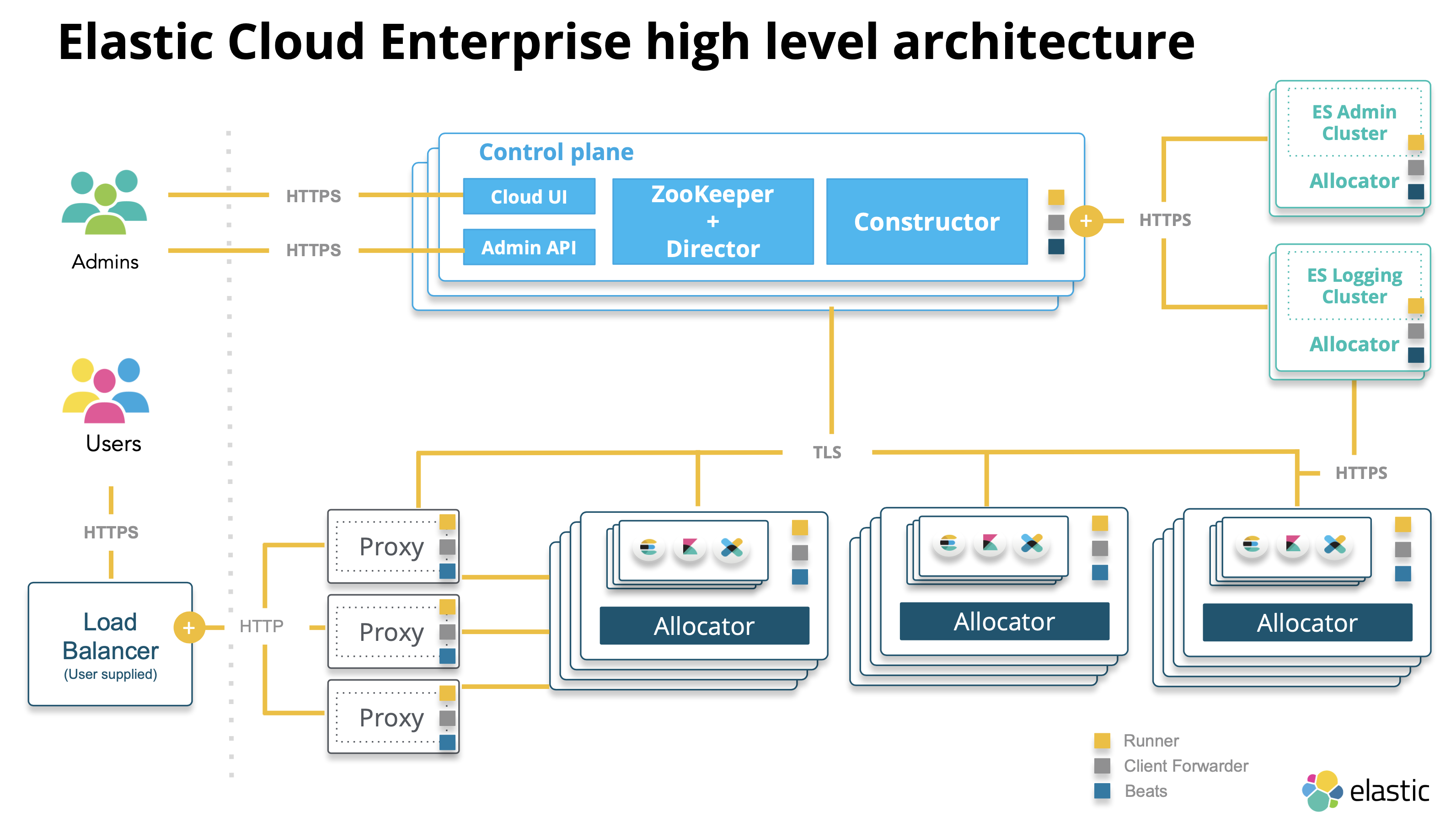

像前幾篇文章中介紹的,Elastic Beats 其實蒐集了各式各樣的資料,涵蓋網路封包、Log、指標、Audit 資訊等等安全性導向 (Security-Oriented) 的資料,終端安全防護自然而然就成為 Elastic 其中一個產品線,2019 Elastic 更宣布買下了終端安全的資安業者 Endgame,宣示了往端點 (Agent-Based) 安全應用發展的決心。

那 Elastic 可以協助我們解決或回答哪些問題?

- 事件或攻擊發生的先後順序?

- 資安事件發生時產生了哪些檔案或是流量?

- 攻擊已經結束了嗎? 還是還在持續?

Endgame 簡介

Endgame 本來就是一家提供端點安全服務解決方案的產品,搭配分析 Elastic Stack SIEM 中統一格式的 ECS (Elastic Common Schema) 把原來 Elastic Stack 的功能可以說是完全提升了一個層次,強化了端點安全的預防、偵測、回應 (EPP + EDR) 功能,此外也開發了一些厲害的功能,這次實際上用起來覺得蠻神奇的。

- 提供 EQL(Event Query Language) 支援: 事件版本的 SQL 的語言

- 能夠更方便的找出有相依性的相關資訊

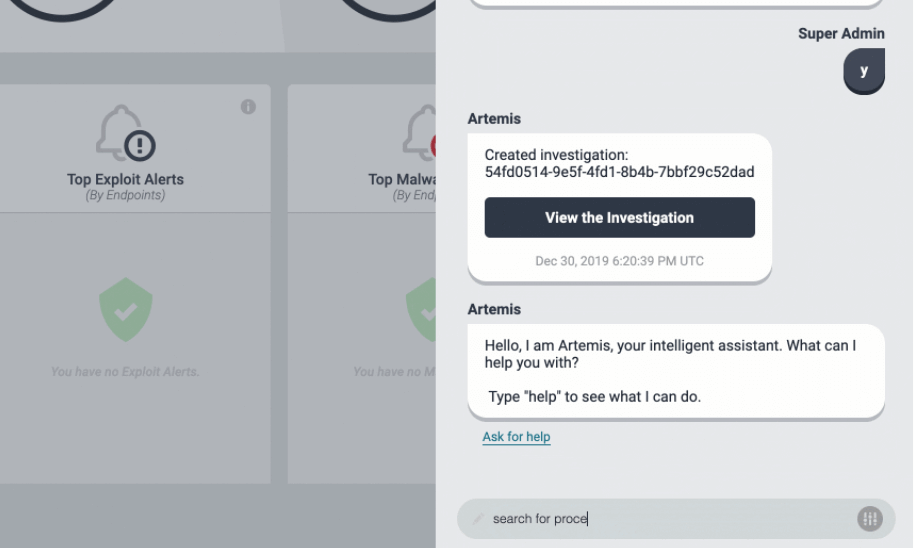

- Artemis: 可以看成是資安版本的 Siri 或是 Google assistant

- 透過直觀自然的指令像是

Find the process wmic.exe就可以找到相關資料 - 透過 Chatbot + 人工智慧解決傳統搜尋介面較比較不友善的問題

- 透過直觀自然的指令像是

透過 Chatbot + 人工智慧解決傳統搜尋介面較比較不友善的問題

EQL

EQL 可以執行簡單的條件判斷和範圍指定

process where sha256=="551d62be381a429bb594c263fc01e8cc9f80bda97ac3787244ef16e3b0c05589"any where timestamp_utc >= "2018-04-01 12:00:0Z" and timestamp_utc <= "2018-04-01 12:05:0Z"

也可以將條件組合成複雜的指令

1 | network where |

使用 Endgame

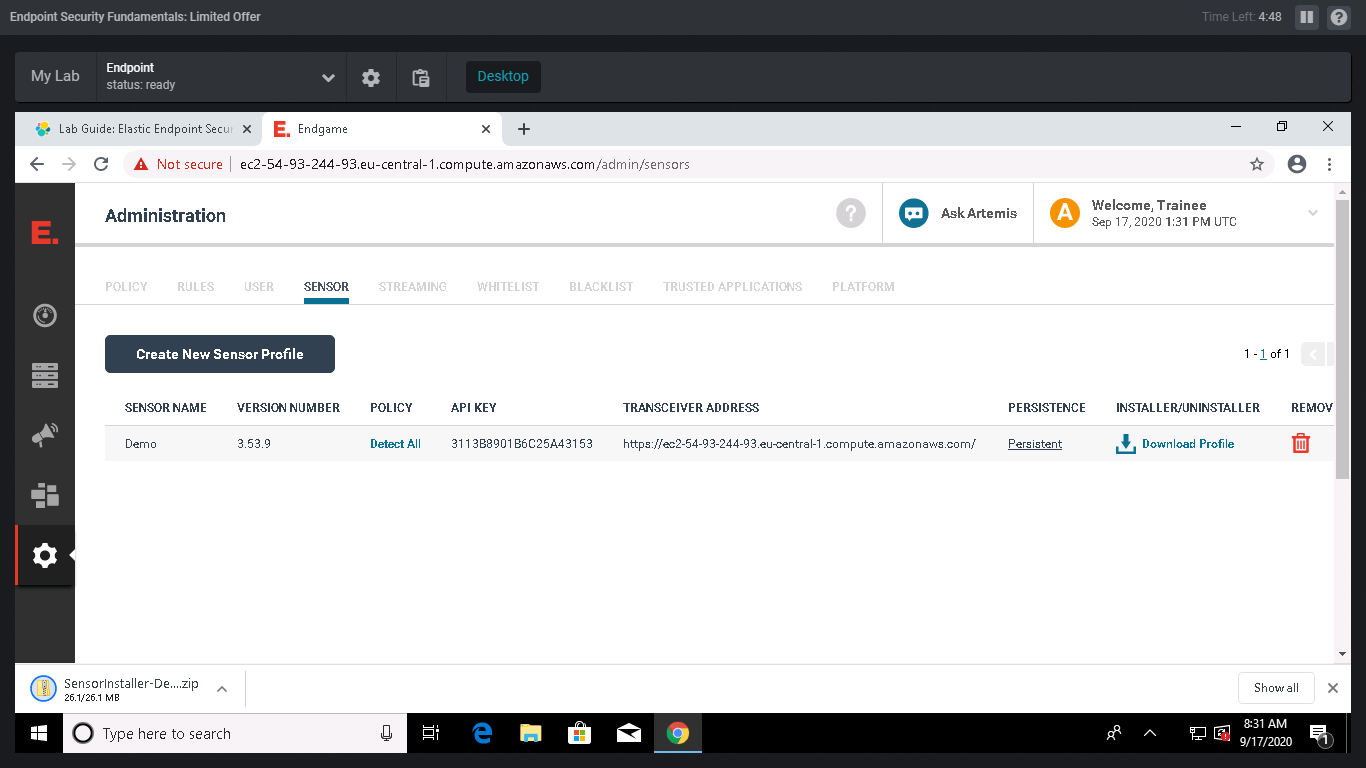

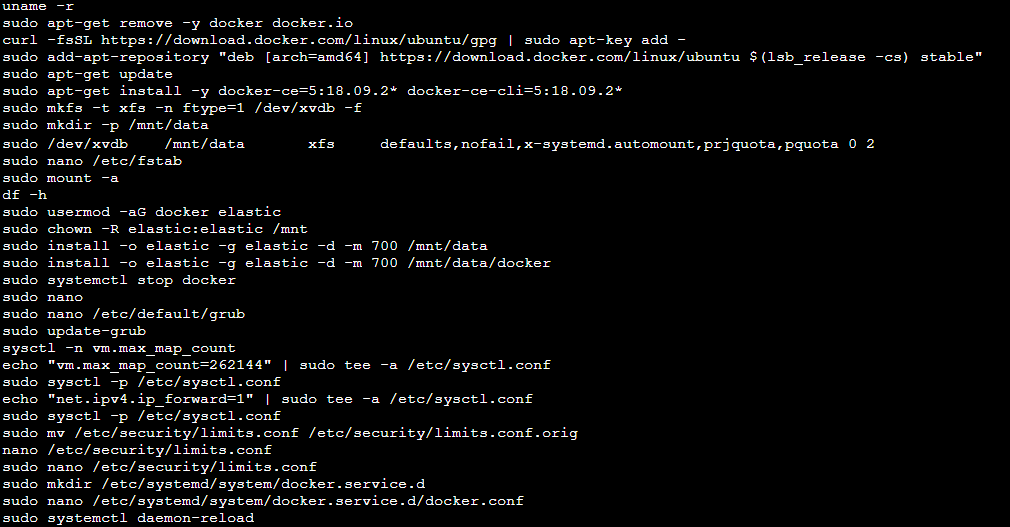

透過介面建立並下載 Senser Profile

透過下面的指令,使用剛才建立並下載的 Profile 配置我們的 Sensor:

SensorWindowsInstaller-<profile_name>.exe -c SensorWindowsInstaller-<profile_name>..cfg -k <api_key> -d false -l install.log<profile_name>: 就是剛才建立的名稱<api_key>在建立後產生的 API key

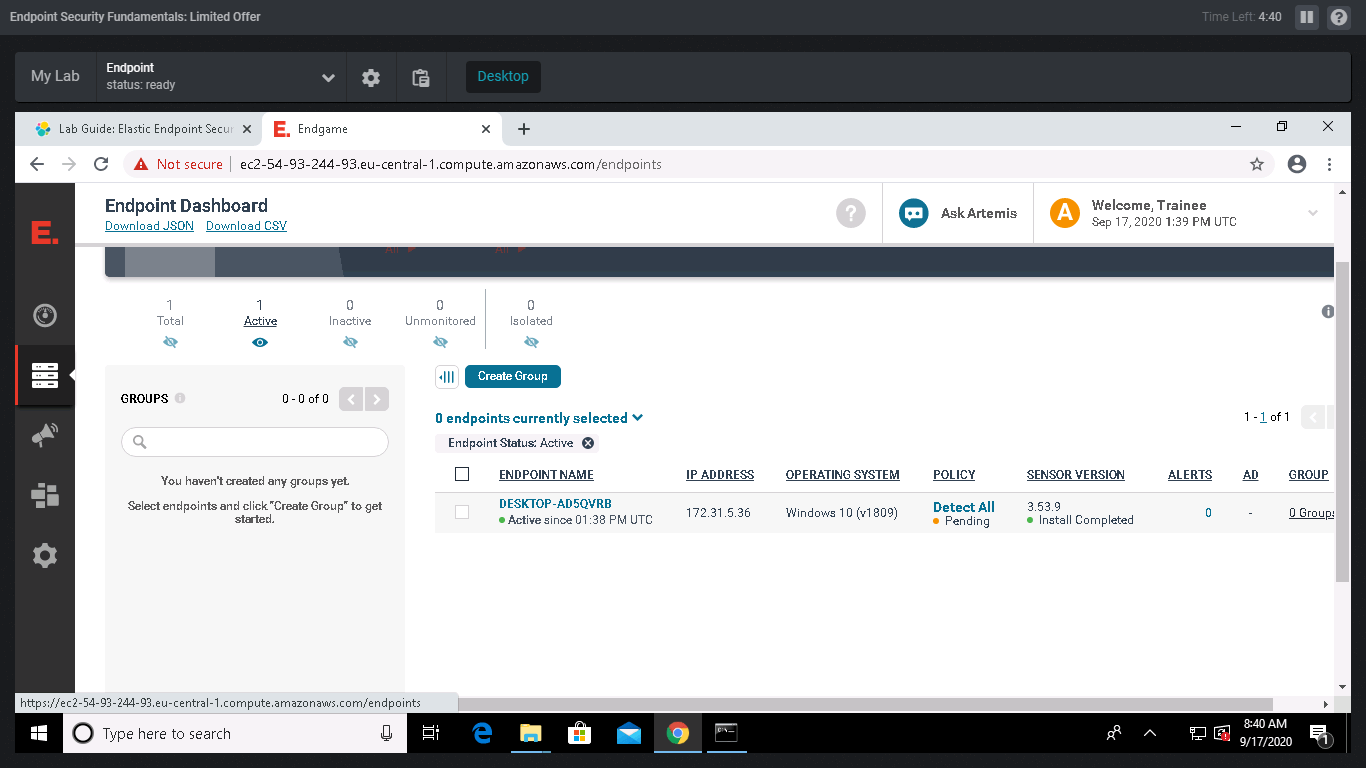

透過剛剛下載的 Profile 配置並啟動 Senser 後會出現在列表

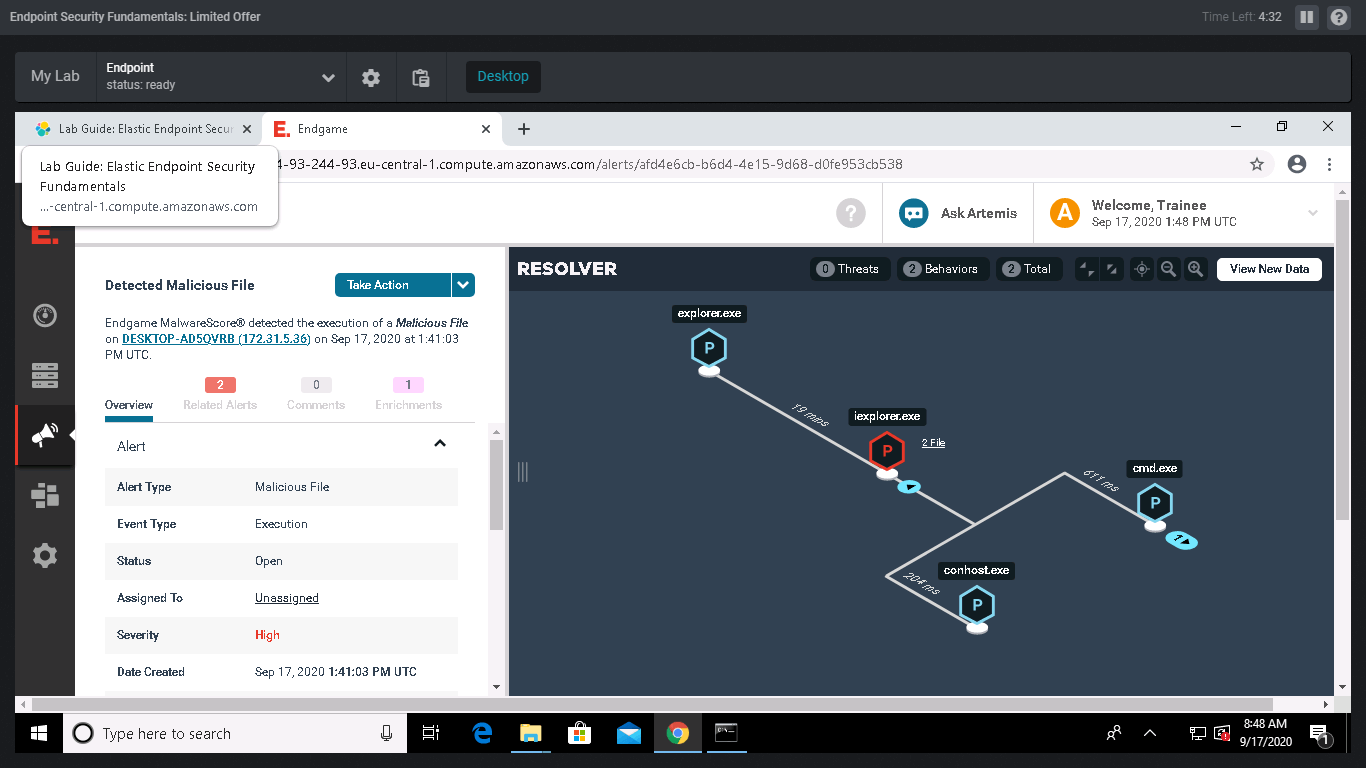

打開偽裝的 IE,會發現開啟 CMD 後跑了很多指令

從 Alert 中查看影響路徑與範圍

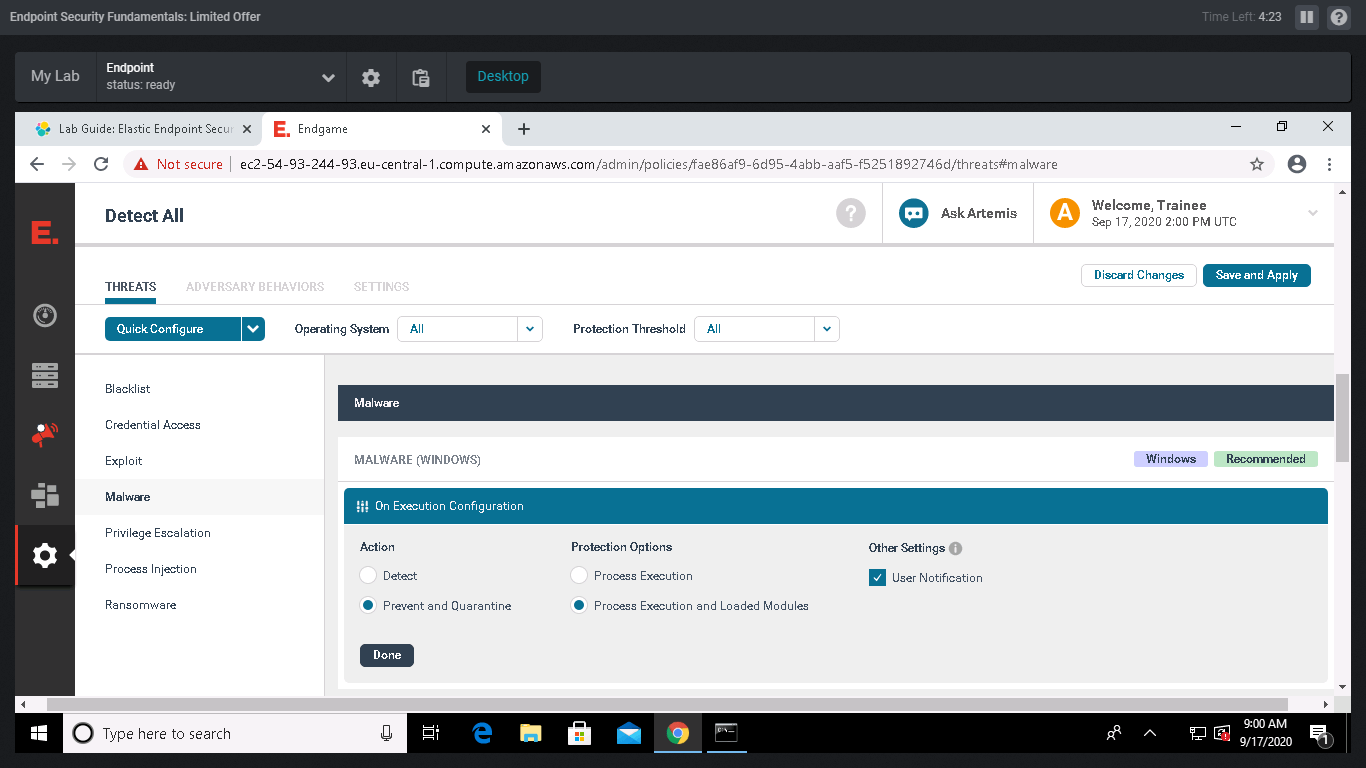

這時候就要設定遇到 Malware 的反應機制,設定阻擋並跳通知

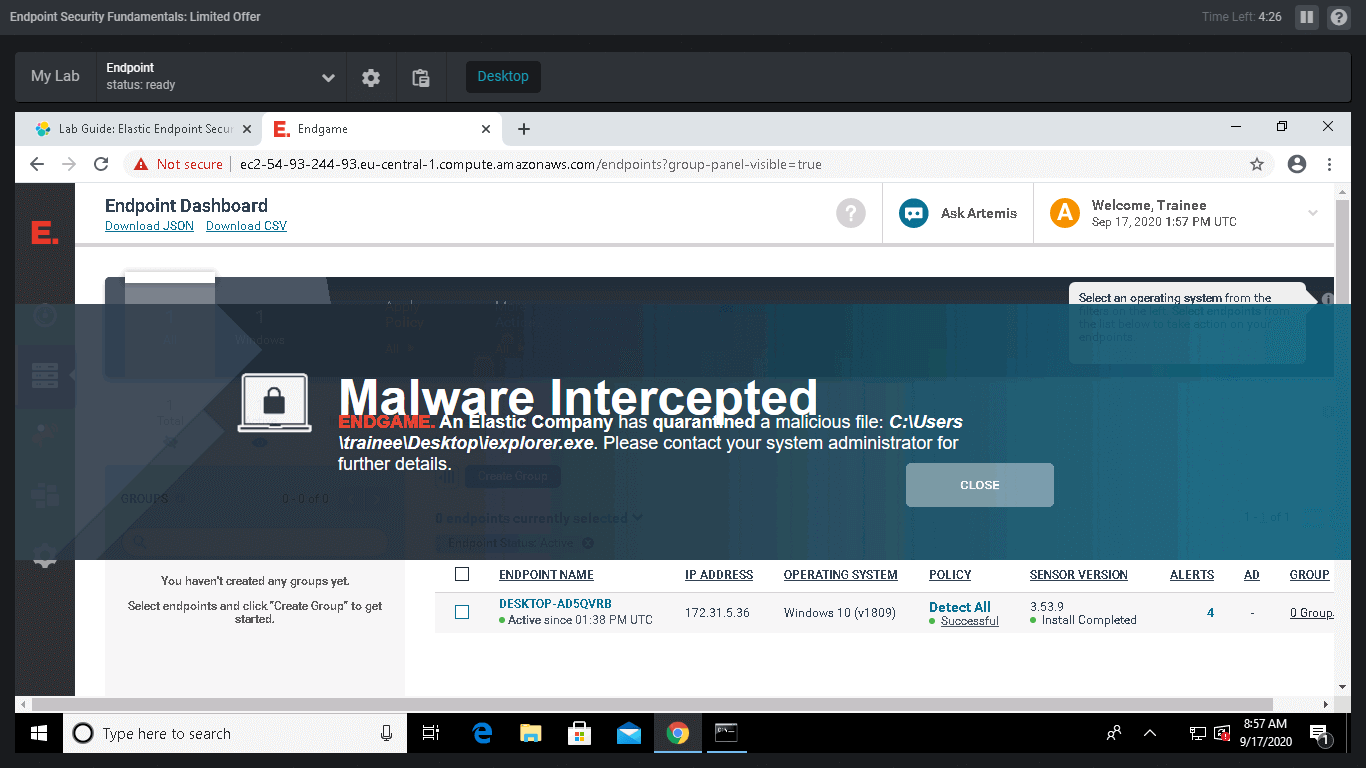

再打開偽裝的 IE、會發現已阻擋

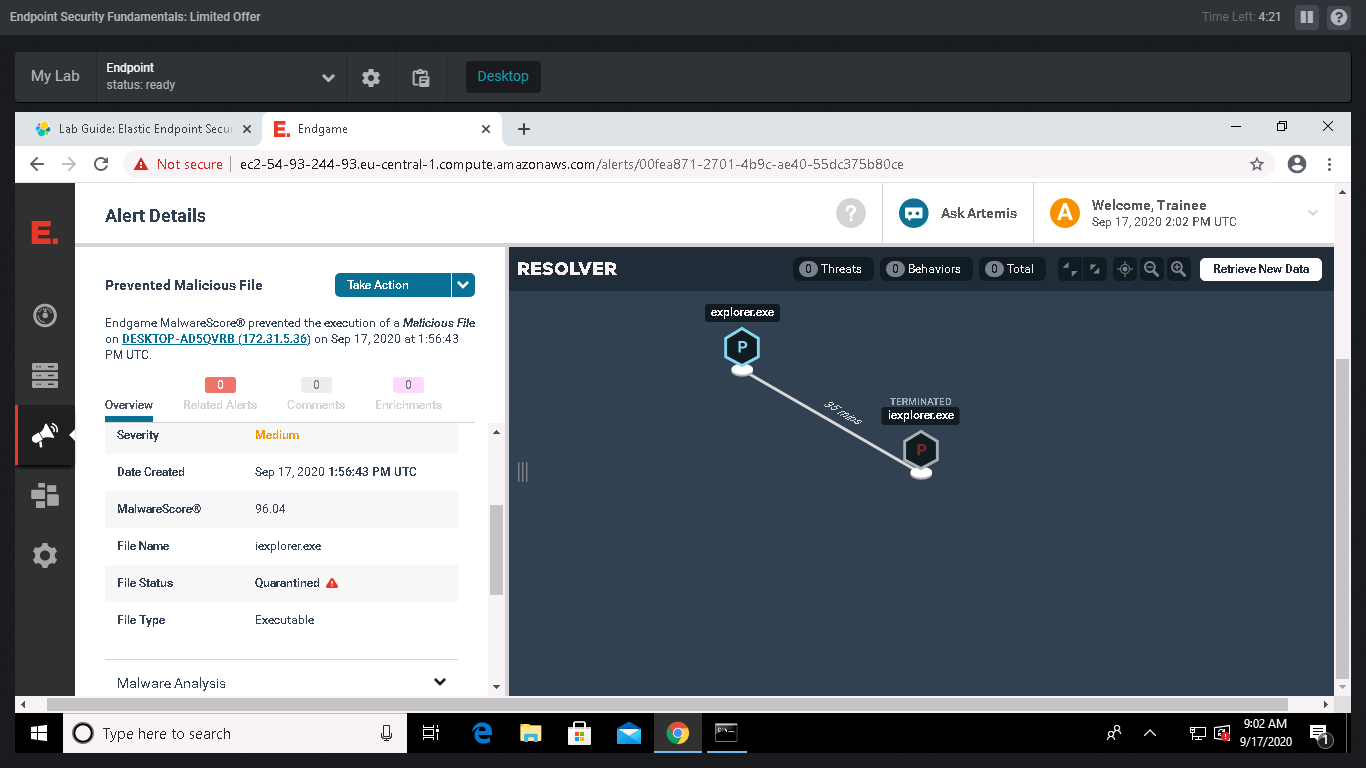

從新的 Alert 可以發現影響路徑與範圍變小

Endgame 體驗心得

Endgame 開發的是端點保護平台,但現在的資安威脅不再只能用單純的 IOCs (Indicators of Compromise) 來描述,所以才會有像 MITRE 提出 ATT&CK 這樣的框架來協助解構複雜的威脅。

對買下 Endgame 的 Elastic 來說:

- Elastic Beats 提供 Security-Oriented 的資料

- 深度整合原來既有的 SIEM 上

- 數據與人工智慧的整合

兩個平台的結合可以說是相輔相成如虎添翼,完整的紀錄加上檢索引擎,相信在往後的檢討分析或是針對資安系統的 PDCA 都會有蠻大的幫助,當然完整的生態系可以說是優點也可以說是缺點,缺點大概就是用下去就會因為很方便而很難轉換。

喜歡這篇文章,請幫忙拍拍手喔 🤣